La sécurité sous Cognos BI peut devenir un vrai casse-tête dès que le nombre d’utilisateurs à administrer devient important. Via cette série d’articles nous allons voir quelques bonnes pratiques facilitant la mise en œuvre et permettant d’éviter les principaux écueils.

Partie 2 : Modéliser la sécurité

Cette deuxième partie présente un guide pour réfléchir à la bonne manière de mettre en place la sécurité dans Cognos, pour simplifier au maximum la maintenance du portail au quotidien.

Etape 1 : Définir la matrice de sécurité

Les axes de sécurisation

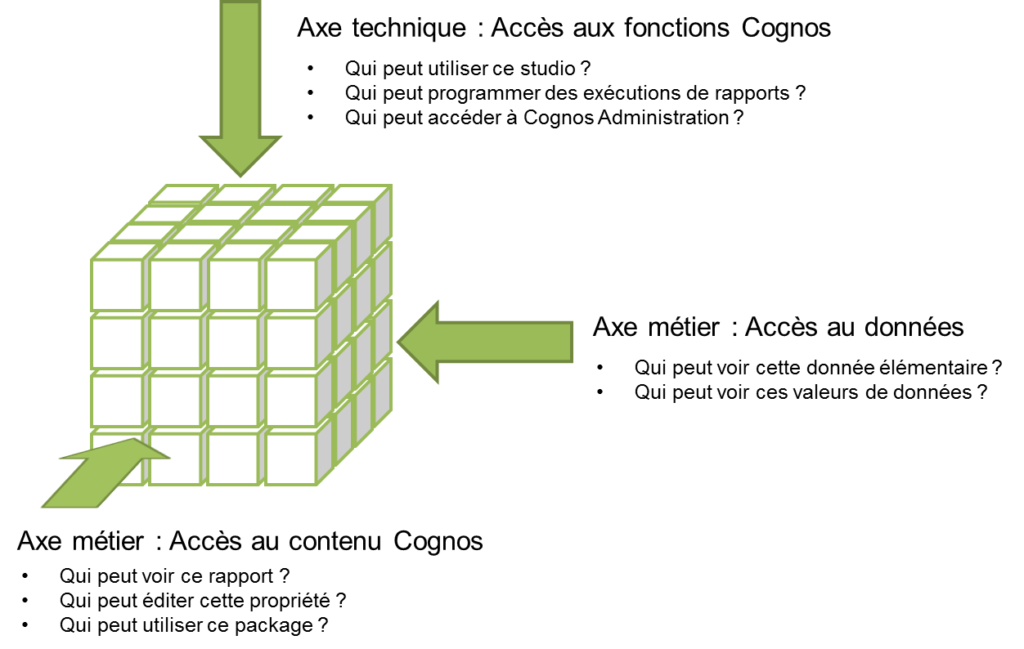

La sécurité dans Cognos peut être schématisées selon trois axes, chacun adressant un type spécifique de sécurité :

L’axe de sécurité technique

L’axe de sécurité technique est utilisé pour définir les accès aux différentes fonctions du portail. Cet axe est symbolisé par l’utilisation de rôles.

Généralement, les rôles fournis par défaut dans Cognos BI sont considérés comme suffisants, et utilisés tels quels. Dans tous les cas, il est plutôt recommandé de commencer avec ces rôles, et d’en ajouter si nécessaire, plutôt que de repartir à zéro.

Étant donné que l’accès aux fonctions détermine le type de licence consommé par les utilisateurs, cet axe de sécurité est généralement maintenu par les équipes informatiques.

Le(s) axe(s) de sécurité métier

Les axes métier sont utilisés pour gérer l’accès au contenu Cognos et aux données de l’entreprise. Ces axes sont symbolisés par l’utilisation de groupes.

Étant donné que les utilisateurs peuvent être mutés, voire quitter l’entreprise, il est fortement conseillé de concevoir la liste des groupes de manière à pouvoir gérer l’intégralité des utilisateurs, même si certains groupes ne se retrouvent qu’avec un seul membre. Cela permet d’assurer une bonne stabilité de la sécurité et facilite grandement la maintenance.

Dans le choix du découpage de la sécurité, la stabilité de celui-ci dans le temps doit être privilégiée afin de faciliter la maintenance.

Étant donné que les objets à sécuriser sont souvent directement reliés à l’organisation de l’entreprise, les axes de sécurité métiers reprennent souvent la même organisation, comme par exemple un découpage par entité régionale ou encore par position hiérarchique.

Un autre aspect à prendre en compte lors de la définition des axes de sécurité métier est l’organisation des dossiers publics qui sera adoptée dans Cognos Connection. La maintenance peut être grandement simplifiée en adoptant des découpages proches de cette organisation, en limitant le nombre d’objets à gérer par la suite pour la définition des permissions.

Etape 2 : Nettoyer l’espace-nom Cognos

Avant d’implémenter la sécurité précédemment définie et dans le cas d’une installation nouvelle de Cognos BI, il est nécessaire de procéder à un nettoyage de la sécurité définie par défaut afin d’éviter les failles de sécurité.

Le nettoyage se compose des étapes suivantes :

• S’assurer qu’il y ait au moins un utilisateur nommé (non anonyme) membre du groupe “Administrateurs Système).

• Vérifier l’ensemble des membres des rôles Cognos présents par défaut et supprimer systématiquement lorsqu’ils sont présents les membres “Tous les utilisateurs authentifiés”, “Tous” et “Anonyme”

• Dans les propriétés de la racine des dossiers publics, vérifier qu’aucun des objets “Tous les utilisateurs authentifiés”, “Tous” et “Anonyme” n’a de permission définie.

Etape 3 : Créer les groupes et rôles

Les groupes et rôles définis dans la matrice de sécurité doivent être créés dans l’espace-nom local (“Cognos”).

L’objectif dans cette étape est de n’avoir à terme plus que des groupes et des rôles provenant de l’espace-nom local à manipuler lors de la définition des permissions sur les objets Cognos, ce qui facilite la maintenance et la stabilité de la sécurité dans le temps.

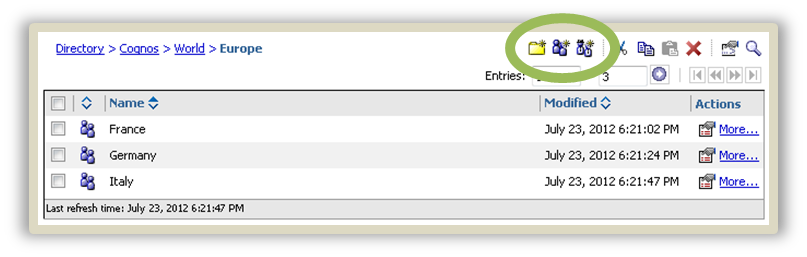

Il est possible d’organiser les groupes et les rôles dans une arborescence de dossiers pour plus de lisibilité.

La création des groupes et des rôles s’effectue dans l’interface Cognos Administration.

Etape 4 : Définir les permissions

Permissions sur les fonctions :

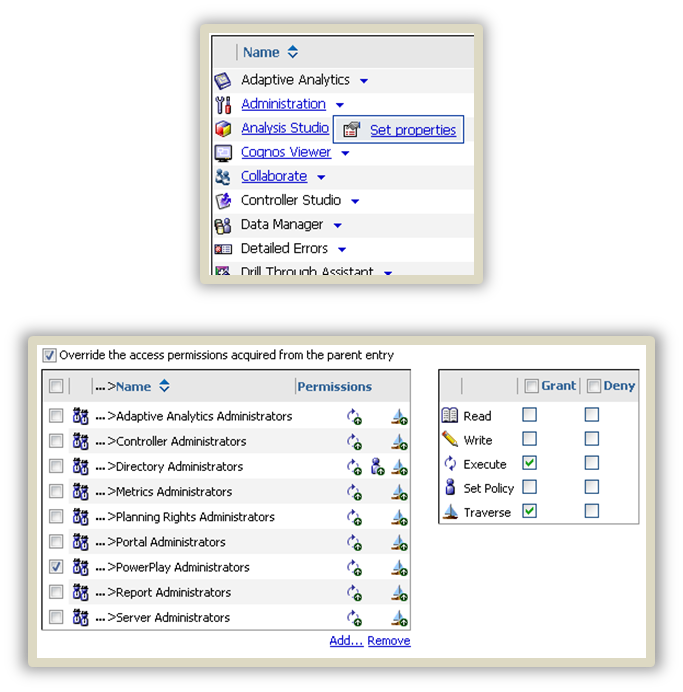

Chaque rôle de l’axe de sécurité technique doit posséder une permission d’exécution sur les fonctions qui lui sont attribuées.

La gestion des permissions sur les fonctions est effectuée via l’interface Cognos Administration.

S’il a été choisi de conserver l’axe de sécurité technique défini par défaut avec l’installation de Cognos BI, cette étape est donc automatiquement réalisée lors de l’initialisation du portail.

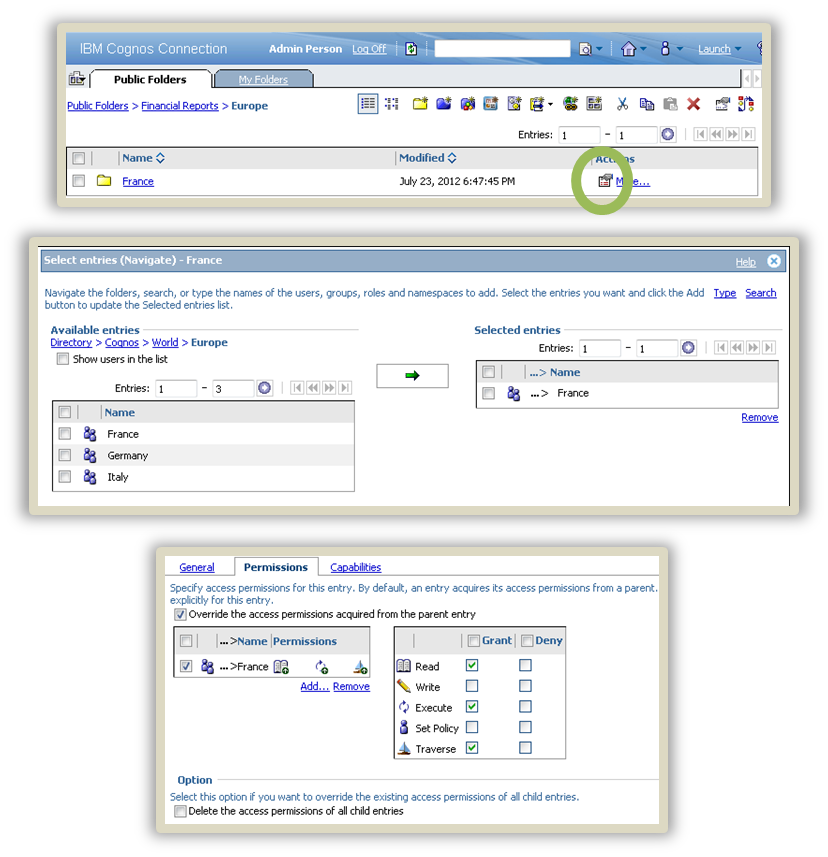

Permissions des dossiers publics :

Chaque groupe des axes de sécurité métier doit posséder les permissions sur les objets qui lui ont été rattachés.

L’utilisation de l’héritage des permissions permet de limiter le nombre d’objets à éditer.

Par commodité, les permissions ne sont en général définies que sur les dossiers, qui sont des objets beaucoup plus stables dans le temps que les objets de reporting.

Il est fortement recommandé de ne jamais utiliser des groupes, rôles ou comptes provenant d’un espace-nom externe durant de cette étape, car cela rend les permissions quasiment impossible à maintenir proprement.

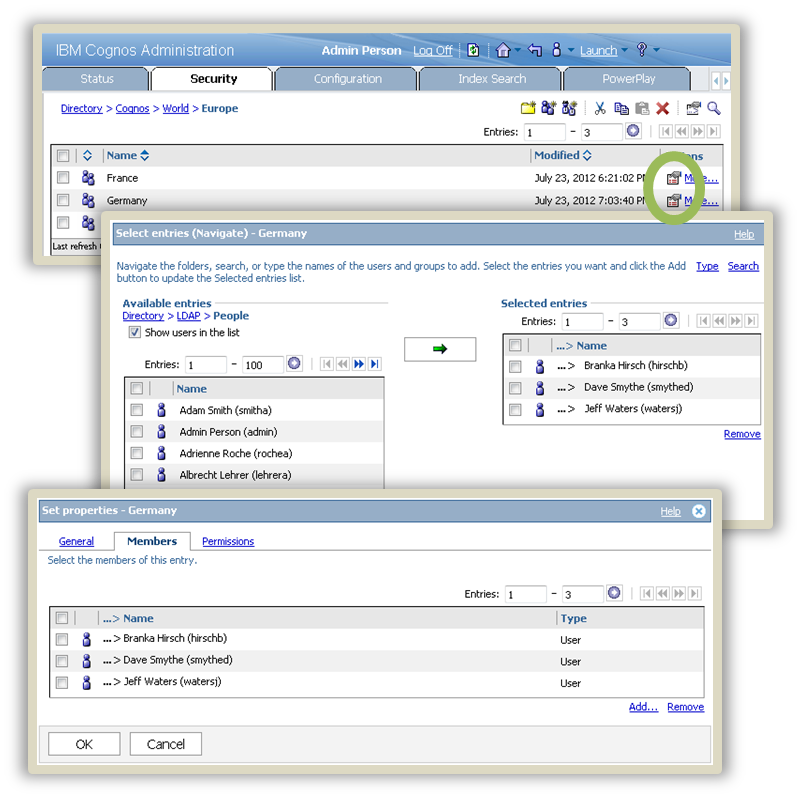

Etape 5 : Définir les membres des groupes et rôles

Cette étape de modélisation de la sécurité est normalement la seule où des objets provenant d’un espace-nom externe sont référencés directement.

Editer chaque groupe et rôles créés précédemment et ajouter les comptes utilisateurs en tant que membre, selon les droits à mettre en place.

Maintenance

Le processus de définition de la sécurité explicité précédemment permet une maintenance simple de l’environnement Cognos BI, où les tâches principales sont réduites au suivantes :

- Ajouter et supprimer des membres aux groupes et rôles Cognos afin de refléter les évolutions sur les droits utilisateurs.

- Maintenir les permissions sur les nouveaux dossiers créés dans les dossiers publics, ce qui est simplifié en tirant parti de l’héritage des permissions naturel des objets parents sur leurs descendants.

- Programmer des tâches de maintenances à intervalles réguliers afin de nettoyer le content store des objets obsolètes dans les espaces-noms externes (Les références à des objets supprimés dans un espace-nom externe ne sont pas supprimés automatiquement du repository Cognos)

- De temps à autre, ajouter un ou plusieurs groupes de sécurité afin de refléter les évolutions des axes de sécurité métier, et définir leur permissions sur les objets concernés dans les dossiers publics.

Audit de la sécurité

Une base de donnée d’audit peut être paramétrée dans Cognos Connection, qui sera automatiquement renseignée avec l’activité du portail. Des packages d’audit ainsi que divers rapports fournis par l’éditeur sont disponibles et permettent d’analyser ces données.

A noter que la finesse des données d’audit dépend du niveau de logging défini pour chaque sous-service de Cognos, dans Cognos Administration.